Divers

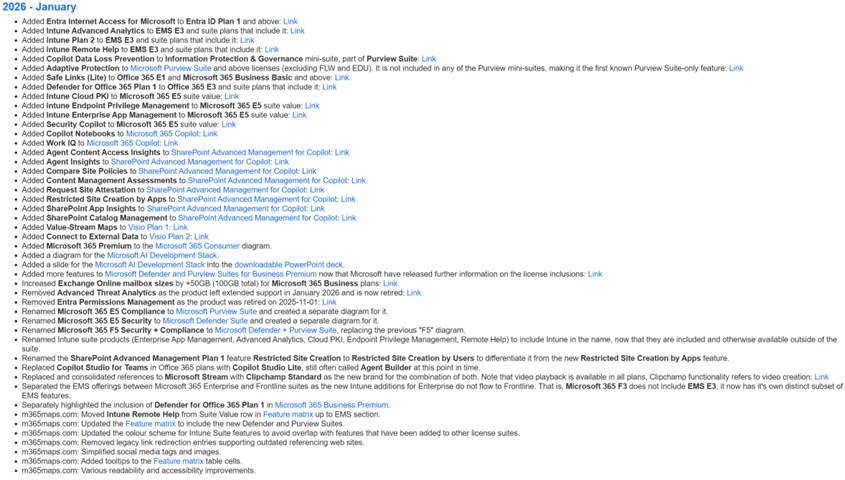

M365 Maps mise à jour Janvier 2026

L’outil de référence de toute personne touchant aux licences Microsoft a été mis à jour en intégrant les dernières nombreuses évolutions : Home | M365 Maps

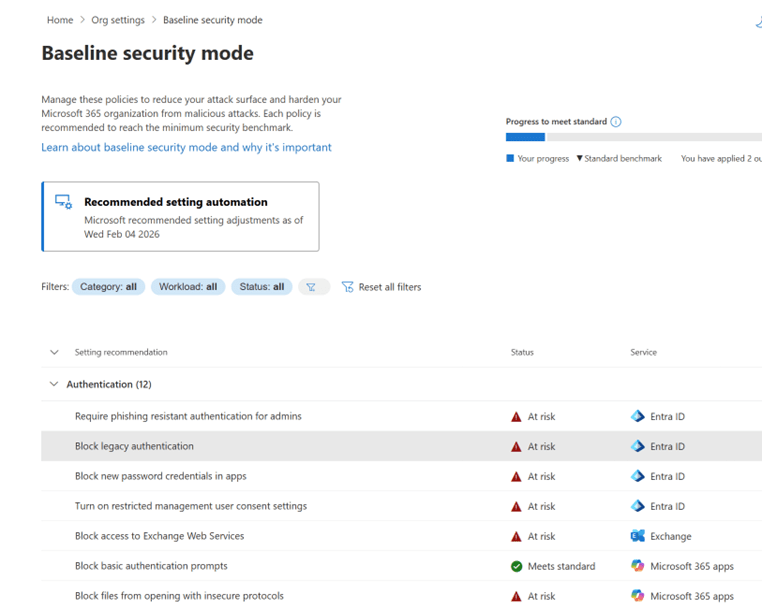

Baseline Security Mode

Normalement en cours de déploiement dans l’admin M365 vous devriez le voir dans Settings/Org Setting/Security & Privacy

Entra ID

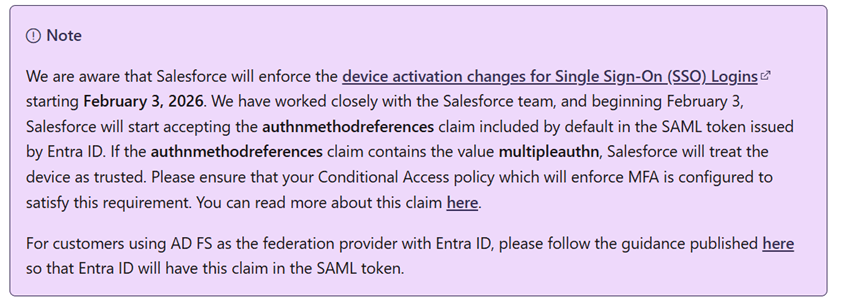

SSO avec Salesforce

Attentions aux évolutions et durcissement côté Salesforce référencés dans la documentation Microsoft Configure Salesforce for Single sign-on et Salesforce Changes to Device Activation for Single Sign-On (SSO) Logins

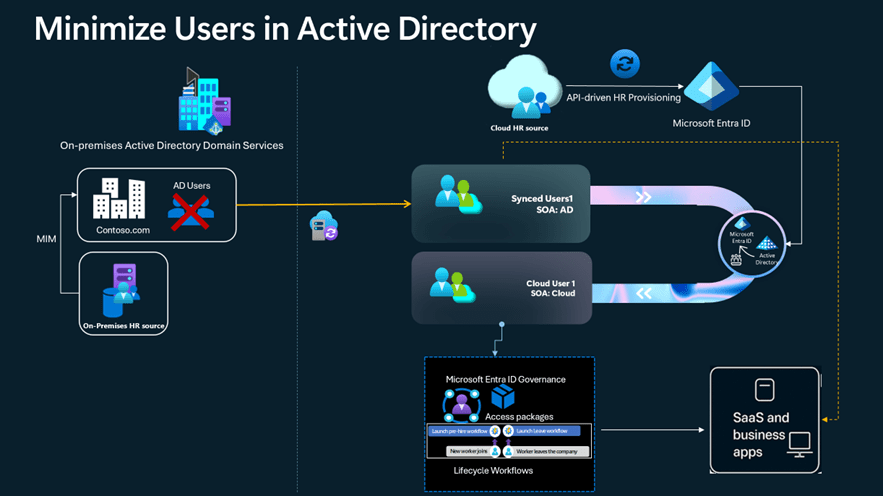

User SOA

La possibilité de pouvoir basculer la SOA (Source of Authority) de l’ADDS vers Cloud only pour les comptes synchronisés passe en GA (general availability) pour les comptes utilisateurs (c’était déjà en GA pour les groupes)

Plus d’informations : Embrace cloud-first posture and transfer user Source of Authority (SOA) to the cloud

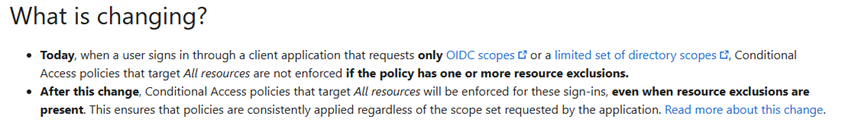

Changement dans l’accès conditionnel

Cela concerne les stratégies CA ciblant all resources avec au moins une exclusion et ces changements se feront à partir du 27 mars avec notification dans le message center si affecté.

Plus d’informations : Upcoming Conditional Access change: Improved enforcement for policies with resource exclusions

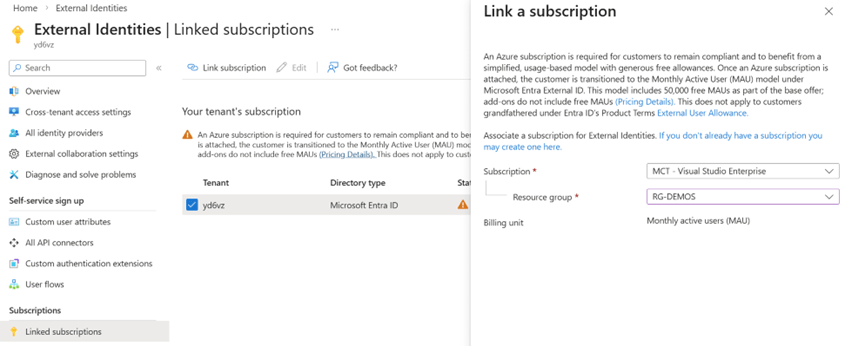

Governance Guest Billing

Pour les fonctionnalités de gouvernance exclusives d’Entra suite ou de Entra ID Governance, il devient obligatoire pour facturer les invités (UserType = Guest) d’associer un abonnement Azure.

Plus d’informations : Microsoft Entra ID Governance licensing for guest users

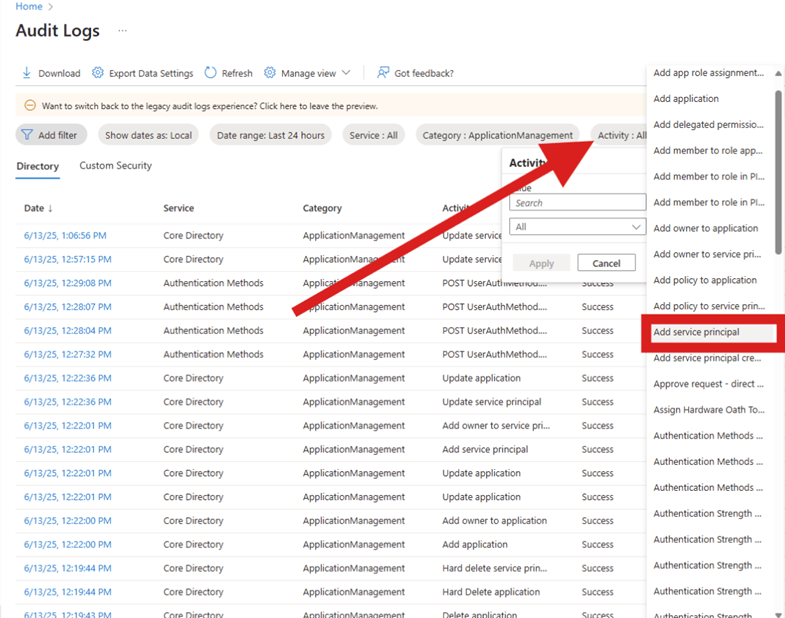

Création de Service Principal (audit logs)

Dans Audit Logs et pour l’activité Add a Service principal nous avons trois nouvelles propriétés :

• ServicePrincipalProvisioningType

• SubscribedSkus

• AppOwnerOrganizationId

Plus d’informations : Understand why a service principal was created in your tenant

Unified Security Operations Platform

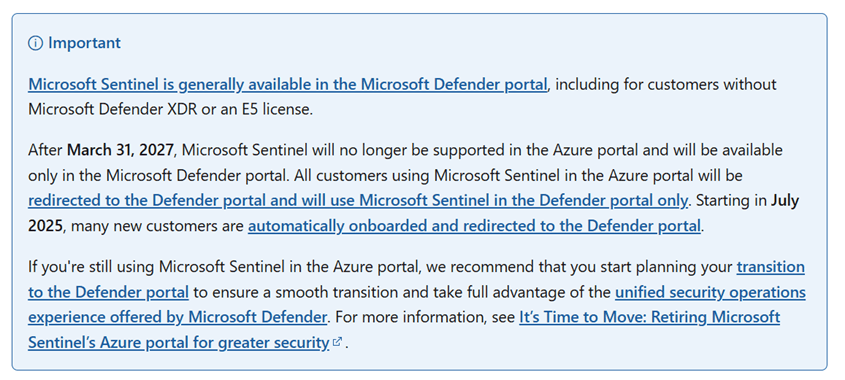

Report de la date limite pour l’unification

On bascule au 31 mars 2027 pour Microsoft Sentinel dans le portail Defender XDR uniquement

Plus d’informations : Microsoft Sentinel in the Microsoft Defender portal

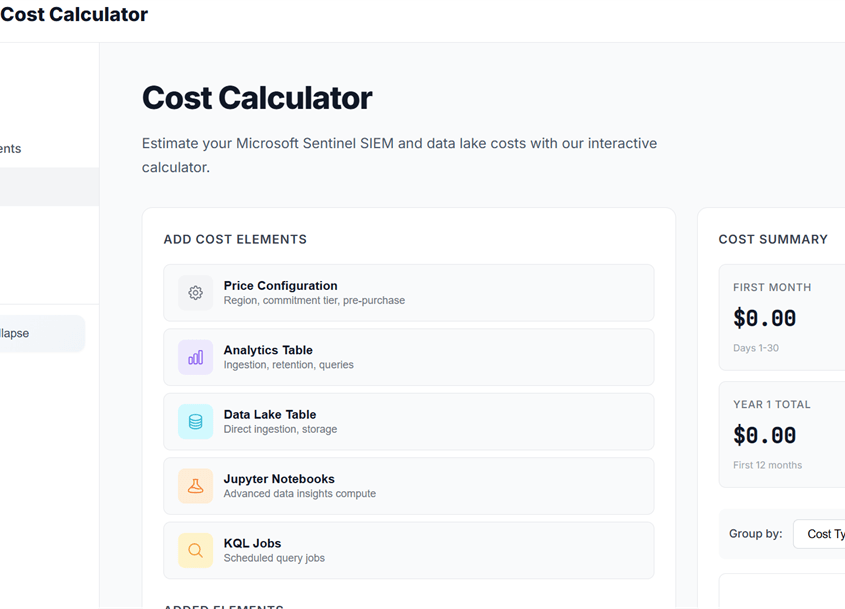

Sentinel Data Lake Cost Calculator

Il ne s’agit pas d’un outil Microsoft mais il est un peu plus complet que la calculette Microsoft : Sentinel Data Lake Cost Calculator

En Public Preview

• Dans Advanced Hunting si un résultat de requête dépasse 64MB alors on ne voit que jusqu’à la limite avec un message indiquant la contrainte

• Les tables BehaviorInfo et BehaviorEntities disposent de colonnes et informations supplémentaires (behavior data types and alerts from User and Entity Behavior Analytics)

Microsoft Sentinel

Must Learn KQL

Pour ceux qui jouent avec KQL ou souhaitent apprendre, une application mobile est maintenant en bêta : Join the Beta for the Must Learn KQL Mobile App!

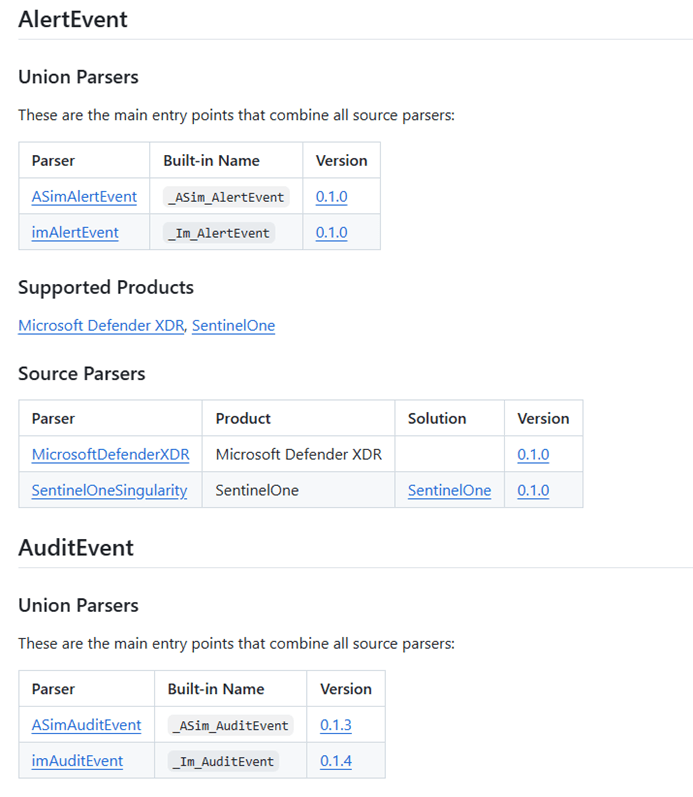

Parser ASIM Change log

Le change log à garder dans les favoris : asim-index

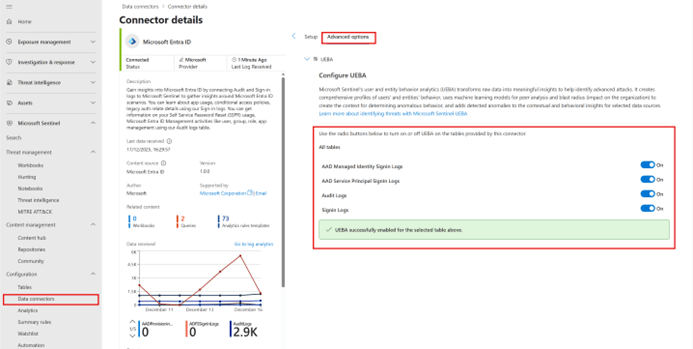

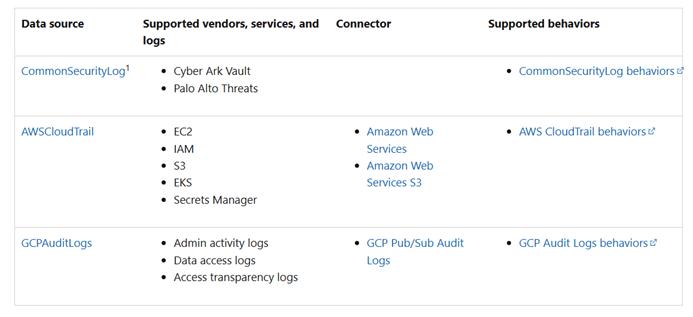

UEBA directement via les connecteurs

Lorsque c’est supporté par le connecteur, nous avons maintenant la possibilité de configure l’UEBA directement dans le connecteur : Connect data sources to Microsoft Sentinel by using data connectors

Raw logs -> UEBA

En public preview, la possibilité d’utiliser certains raw logs et de les intégrer dans l’UEBA : Translate raw security logs to behavioral insights using UEBA behaviors in Microsoft Sentinel (Preview)

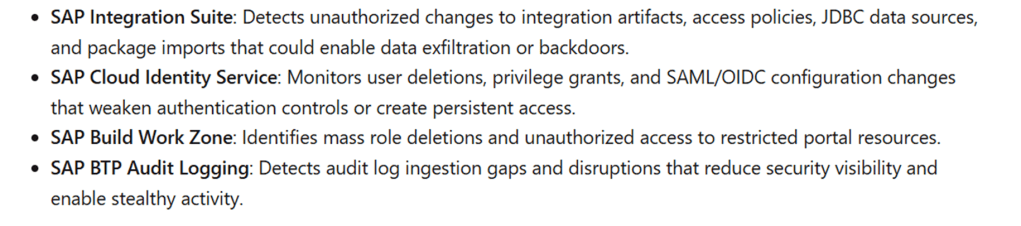

Nouvelles détections pour SAP BTP

Defender for Office 365

ZAP pour Teams dans P1

• Zero Hour Auto Purge pour Teams passe dans P1 : Zero-hour auto purge in Microsoft Defender for Office 365

• Bloquer les domaines malveillants pour Teams directement dans Defender : Block domains and addresses in Microsoft Teams using the Tenant Allow/Block List

Defender for Identity

Inventaire

Un certain nombre d’améliorations passent en general availability :

• Onglet Accounts avec tous les comptes (Entra + AD + idp supportés)

• Link et Unlink manuel des comptes possible

• Actions de remédiation au niveau de l’identité (notamment si plusieurs comptes liés)

• TableIdentityAccountInfo disponible dans Advanced Hunting

Posture de sécurité

Deux nouvelles vérifications sont ajoutées :

• Identify service accounts in privileged groups / Accounts security posture assessment

• Locate accounts in built-in Operator Groups / Accounts security posture assessment

Sensor 3.x

• Nouvelle alerte : Sensor v3.x RPC Audit Misconfigured si Enhanced RPC Auditing est absent ou non appliqué / Microsoft Defender for Identity sensor v3.x prerequisites

• En public preview, le déploiement de l’automatisation de la configuration Windows event auditing / Configure Windows event auditing

Defender for Cloud Apps

Connecteur Workday

Il ne nécessite plus la permission Modify mais View : Protect your Workday environment

Defender for Cloud

Threat protection for AI Agents

Il arrive en public preview dans le plan Defender for AI et est basé sur OWASP LLM and Agentic : Alerts for AI services

Laisser un commentaire