ENTRA ID

Retrait ADAL to MSAL Recommendations API

Il est prévu pour le 15 décembre 2025. On peut requêter les sign-in logs via la graph API et la donnée est dans authenticationProcessingDetails et Azure AD App Authentication Library

Délégation dans My Access

Actuellement en public preview, on peut déléguer l’approbation des packages dans My Access avec un seul niveau de délégation.

Une extension sur les Access reviews est prévue en novembre.

Plus d’informations: Delegate Approvals in My Access (Preview)

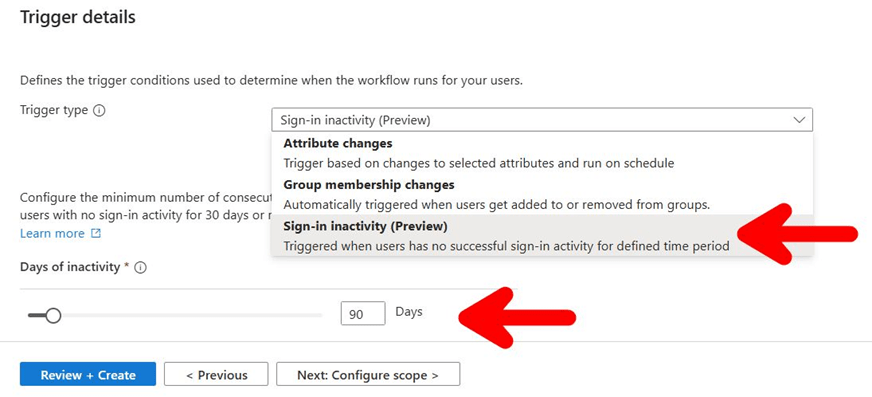

Offboard inactive users

Dans lifecycle workflows nous avons maintenant les templates nécessaires à la gestion des utilisateurs inactifs.

Plus d’information : Lifecycle Workflows templates and categories – Microsoft Entra ID Governance

Nouveaux attributs dans les sign-in logs

• AppOwnerTenantId: Identifie le tenant de l’application (scenario cross-tenant)

• ResourceOwnerTenantId: Identifie le tenant sur lequel se situe la ressources accédée (scenario cross-tenant)

• SessionID: Identifiant unique pour chaque session utilisateur (ie linkable identifiers déjà évoqués)

• SourceAppClientID: Dans le cadre de fédération et d’impersonation, pour retrouver l’application d’origine

• Entra TenantID in Log Analytics: Le TenantID d’origine dans les sign-in et audit Log. Pour les analyses avec des tenants multiples et effectuer facilement la corrélation

• UserAgent in Service Principal Sign-In: String UserAgent string pour les service principal sign-ins (comme dans les sign-in logs utilisateurs)

• Autonomous System Number (ASN) in service principal sign-in logs: Pour l’origine du traffic internet

Service principal sign-in logs

En public preview, une Nouvelle source MicrosoftServicePrincipalSignInLogs pour les demandes de token entre applications (ie teams qui s’authentifie à word quand un utilisateur ouvre un document dans teams)

Plus d’information : Driving transparency: New logging capabilities and attribute enhancements in Microsoft Entra

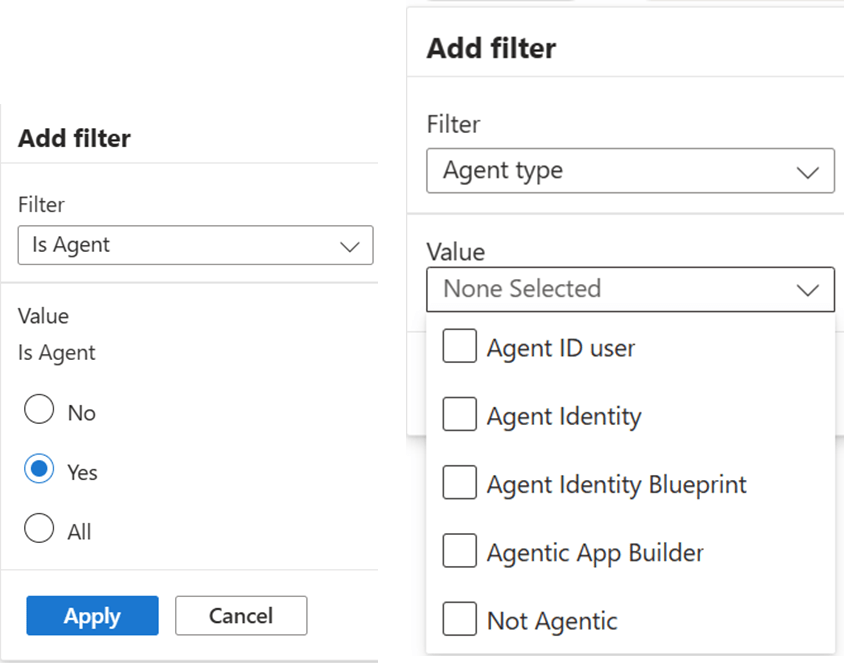

Agents dans les signin-logs

Avec la multiplication des agents IA, des filtres sont possibles sur les agents. Cela concerne les applications de type Agent ID créées par Copilot Studio ou Azure

AI Foundry. Pour le graph voir agentSignIn

Plus d’information : Driving transparency: New logging capabilities and attribute enhancements in Microsoft Entra

Sentinel

Sentinel data lake GA

Il passe en general availability. Je crois qua la vision est assez claire :

Plus d’information : Microsoft Sentinel data lake is now generally

Sentinel MCP Server

En public preview, le MCP Server de Sentinel permet l’utilisation avec un LLM. Le Data lake est obligatoire ainsi qu’un rôle Security reader. L’accès se fait sur https://sentinel.microsoft.com/mcp/data-exploration

il n’y a pas de coût sur le mcp server en lui même mais des coûts liés au data lake. Nul doute que d’autres suivront.

Plus d’information : What is Microsoft Sentinel’s support for MCP? (preview)

Sentinel Graph

Dans la suite, toujours lié au Data lake nous avons le Sentinel Graph en public preview.

Plus d’information : What is Microsoft Sentinel graph? (Preview)

Security Store

Sur https://securitystore.microsoft.com l’accès au store donne la possibilité de trouver des agents payants ou pas, des solutions et de proposer des solutions, agents…

Plus d’information : Introducing Microsoft Security Store

Nouvelles sources pour UEBA

• Microsoft Defender XDR device logon events

• Microsoft Entra ID managed identity signin logs

• Microsoft Entra ID service principal signin logs

• AWS CloudTrail login events

• GCP audit logs – Failed IAM access events

• Okta MFA and authentication security change events

Plus d’information : Microsoft Sentinel User and Entity Behavior Analytics (UEBA) reference

Security Copilot

Agent Access Review

En public preview, il donne des recommandations pour la revue d’accès avec réponse en langage nature pour l’utilisateur.

Plus d’information : Microsoft Security Copilot Access Review Agent in Microsoft Entra

Defender for Identity

Unified Sensor RPC Audit

En public preview, avec le sensor V3.x, on active le monitoring RPC en utilisant Windows Filtering Platform (WFP)et cela débloque de nouvelles detections

Il suffit de créer une règle avec le nom indiqué :

Plus d’information : Microsoft Defender for Identity sensor v3.x prerequisites – Microsoft Defender for Identity

APIs pour l’agent unifié

En public preview, cela permet la gestion du statut des agents :

• Activer / désactiver l’activation automatique sur les serveurs éligibles

• Activer / désactiver l’agent

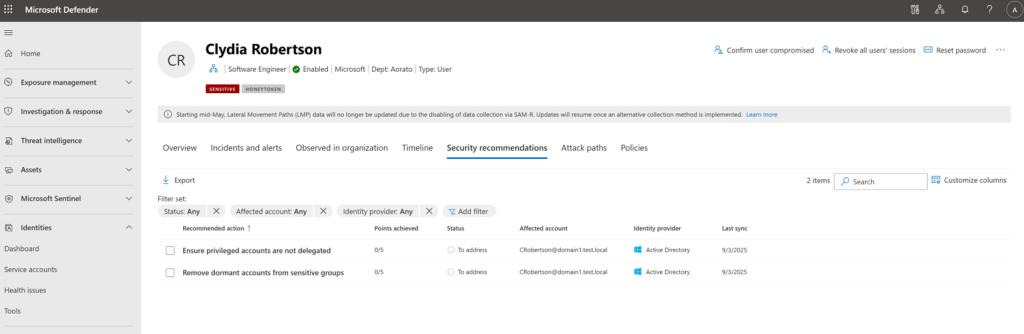

Security recommendations

Nouvel onglet pour les recommandations liées à un compte :

Mises à jour de détections

Afin de réduire le bruit et d’améliorer la précision :

• Suspicious communication over DNS

• Suspected Netlogon privilege elevation attempt (CVE-2020-1472)

• Honeytoken authentication activity

• Remote code execution attempt over DNS

• Suspicious password reset by Microsoft Entra Connect account

• Data exfiltration over SMB

• Suspected skeleton key attack (encryption downgrade)

• Suspicious modification of Resource Based Constrained Delegation by a machine account Remote code execution attempt

Defender for Cloud Apps

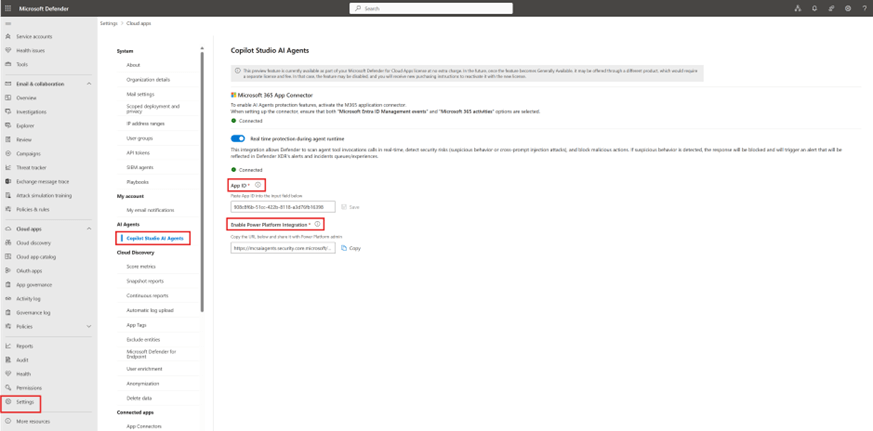

Protection des agents IA

En public preview, et uniquement pour les agents créés avec Copilot Studio nous avons en temps réel l’Inspection des messages avant que l’agent ne lance des actions.

Plus d’information : Real-time protection during agent runtime for Microsoft Copilot Studio AI agents (Preview)

Defender for Cloud

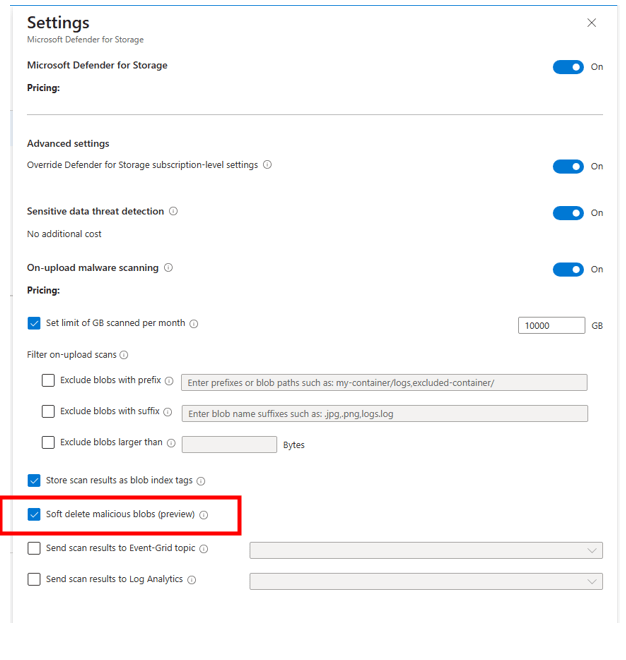

Remédiation automatique dans Defender for Storage

En public preview et pour les blobs storage, l’option de passage en soft delete du blob storage en cas de malware.

Plus d’information : Set Up Automated Remediation for Malware Detection

Laisser un commentaire