Entra ID

Entra Connect Sync ABA

L’ Application-Based Authentication est maintenant la valeur par défaut pour Entra Connect Sync. Il n’y a donc plus de mot de passe stocké localement mais l’utilisation d’une application Entra et Oauth 2.0. Le Bring Your Own Application et Bring Your Own Certificate sont possibles avec un peu de configuration. La version 2.5.76.0+ d’Entra Connect Sync est nécessaire.

Pour la configuration, un excellent billet d’Olivier Müller est disponible Microsoft Entra Connect: Migration to Application Based Authentication (ABA)

Pour plus d’information : Authenticate to Microsoft Entra ID by Using Application Identity

Tâche pour révoquer les jetons

Dans Lifecycle workflows, une nouvelle tâche pour révoquer tous les Refresh Tokens d’un utilisateur est maintenant disponible : Lifecycle Workflows tasks and definitions

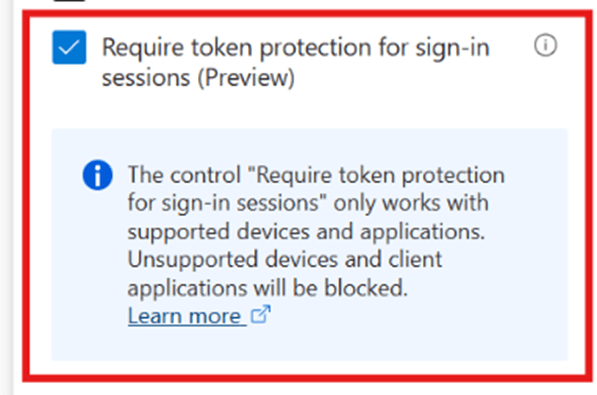

Token Protection

Le Token Protection (ou Token Binding) bascule de la licence P2 à P1. Cette fonctionnalité encore en public preview permet de lier le jeton au périphérique et ainsi de se prémunir du vol de jeton. On le trouve dans la partie Session Control de l’accès conditionnel : Microsoft Entra Conditional Access token protection explained

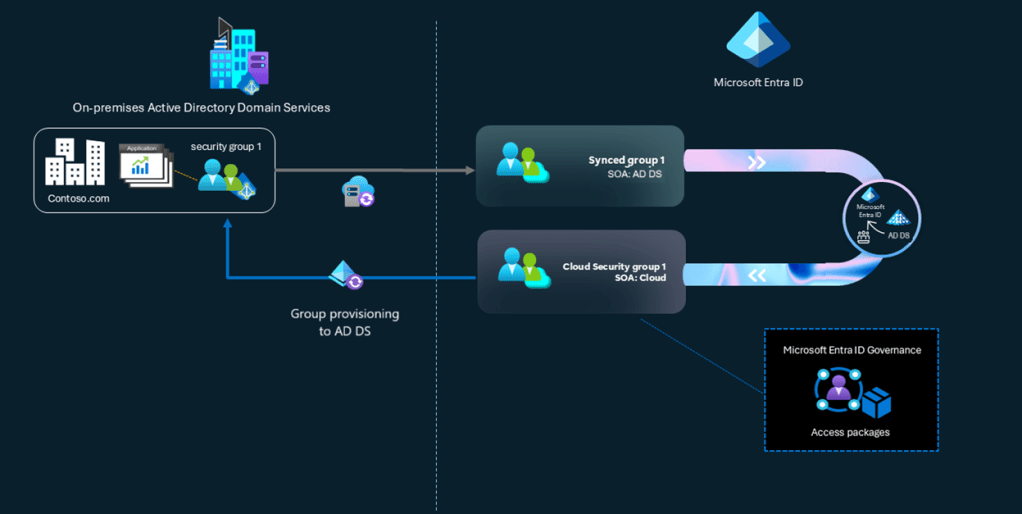

SOA des groupes dans Entra ID

En public preview, grosse évolution avec la possibilité de basculer la Source Of Authority des groupes de l’Active Directory Domain Services vers Entra ID. Cela peut sembler anodin mais dans le cadre de l’évolution vers le cloud first on tient là une belle avancée. La réversibilité est possible.

Embrace cloud-first posture and convert Group Source of Authority (SOA) to the cloud (Preview)

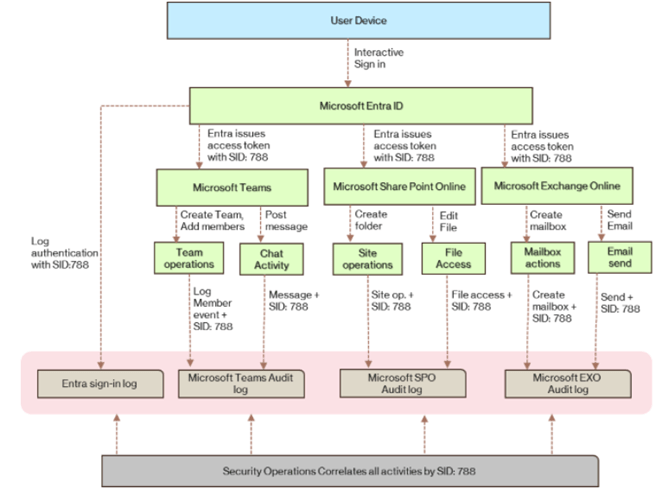

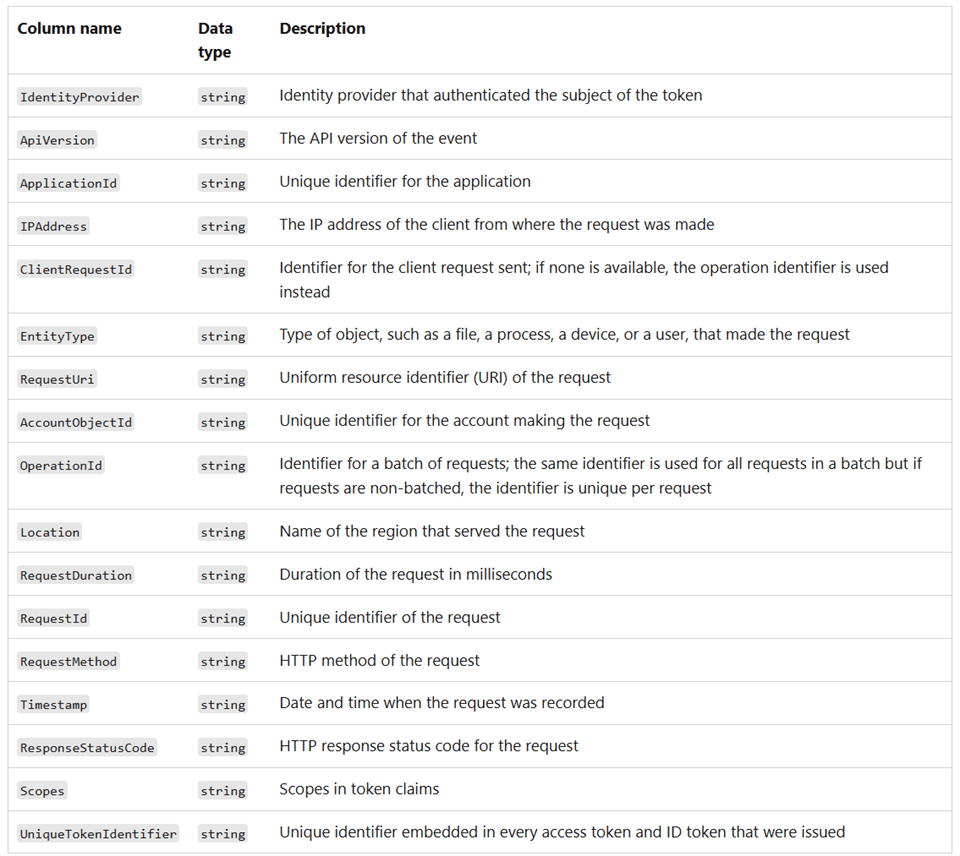

Linkable Token Identifier

Cet identifiant permet de tracer la session utilisateur dans les Sign-in logs d’Entra mais aussi dans les audit logs Exchange online, Sharepoint online, Teams, Microsoft Graph : Strengthen identity threat detection and response with linkable token identifiers

Azure Devops

Warning sur un changement prévu début septembre ! Si on a ciblé Windows Azure Service Management API pour une règle d’accès conditionnel, Azure Devops ne sera plus inclu :

Il faudra cibler spécifiquement Microsoft Visual Studio Team Services :

Plus d’informations : Removing Azure Resource Manager reliance on Azure DevOps sign-ins

Divers

• Audit des événements administrateur sur Entra Connect Sync

• Templates Bicep pour les ressources Microsoft Graph

• API pour le What If de l’accès conditionnel

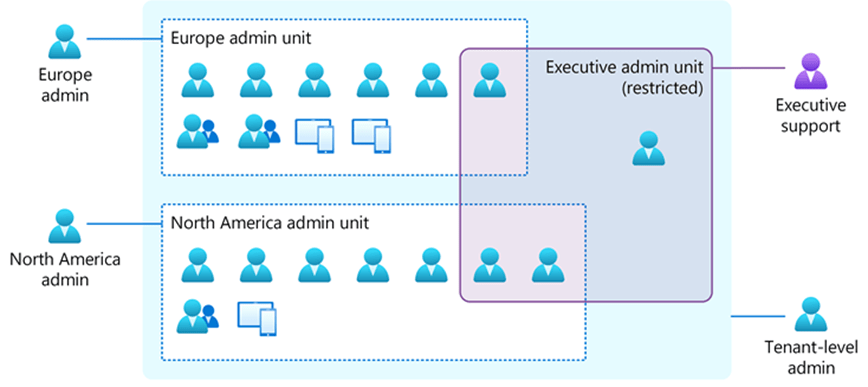

• Restricted Management Administrative Units pour limiter l’accès aux administrateurs ayant explicitement les droits

Unified Security Operations Platform

Portail Defender

• Depuis le 1er Juillet les nouveaux premiers workspaces sont automatiquement dans le portail Defender

• Une redirection est effective dans le portail Azure

• Retrait du portail azure en juillet 2026

• Plus de limite sur le nombre de workspaces dans le portail Defender

Table GraphApiAuditEvents

Cette table en public preview, contient des informations sur les requêtes API Microsoft Entra ID effectuées vers l’API Microsoft Graph pour des ressources dans le tenant : GraphApiAuditEvents table in the advanced hunting schema

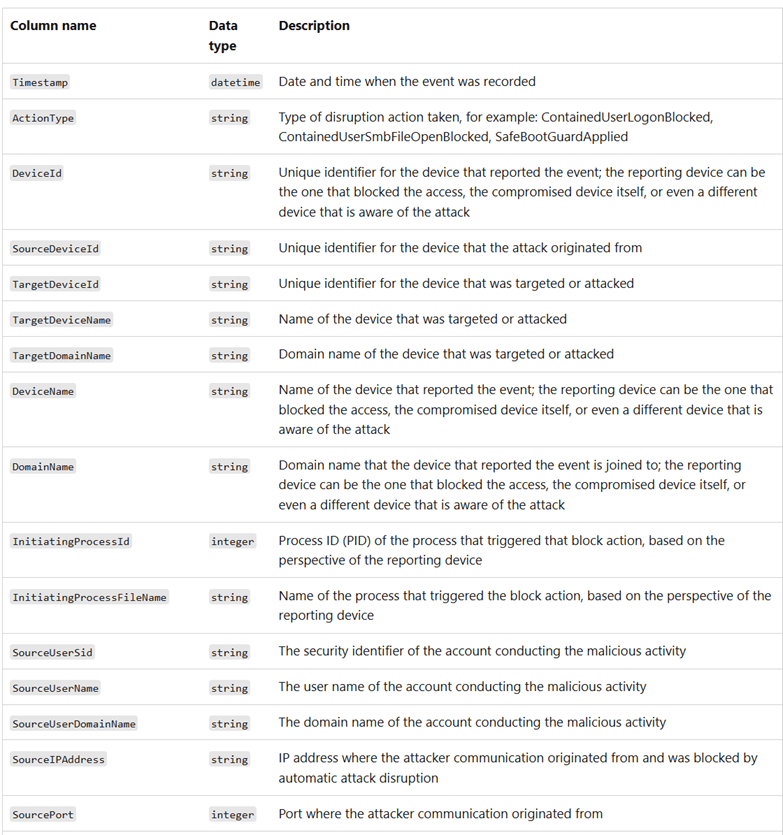

Table DisruptionAndResponseEvents

Cette table en public preview, contient des informations sur les événements de type Automatic Attack Disruption : DisruptionAndResponseEvents table in the advanced hunting schema

Microsoft Sentinel

Microsoft Sentinel Data Lake

En public preview, nous avons maintenant un Data lake pour l’ingestion le stockage et l’analyse de grandes masses de données de sécurité avec possibilité de requêter avec KQL d’utiliser des Notebooks Python… Introducing Microsoft Sentinel data lake

Un excellent billet de Jeffrey Appel sur le sujet Data Lake by Jeffrey Appel

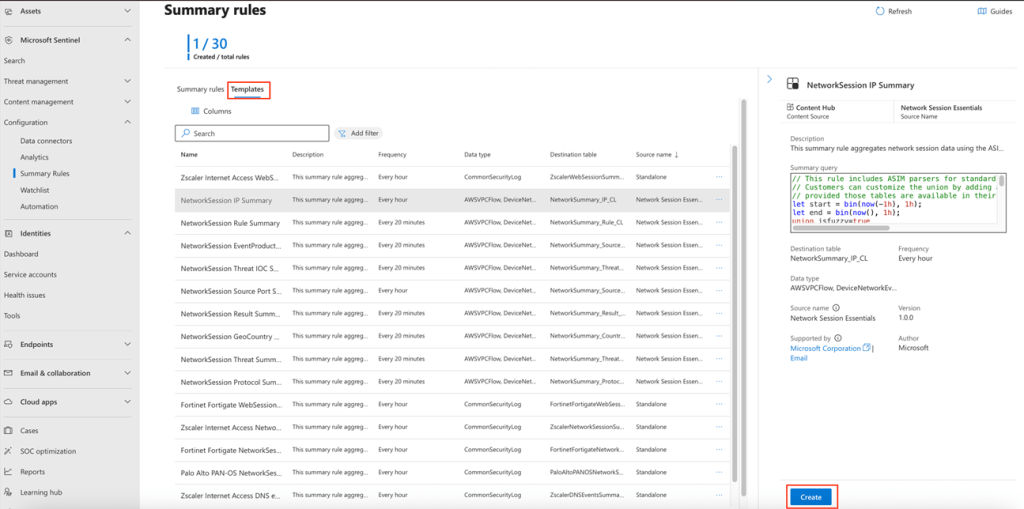

Templates Summary Rules

Un nouveau type de contenu est disponible dans le content hub, les templates summary rules Introducing Summary Rules Templates: Streamlining Data Aggregation in Microsoft Sentinel

Security Copilot

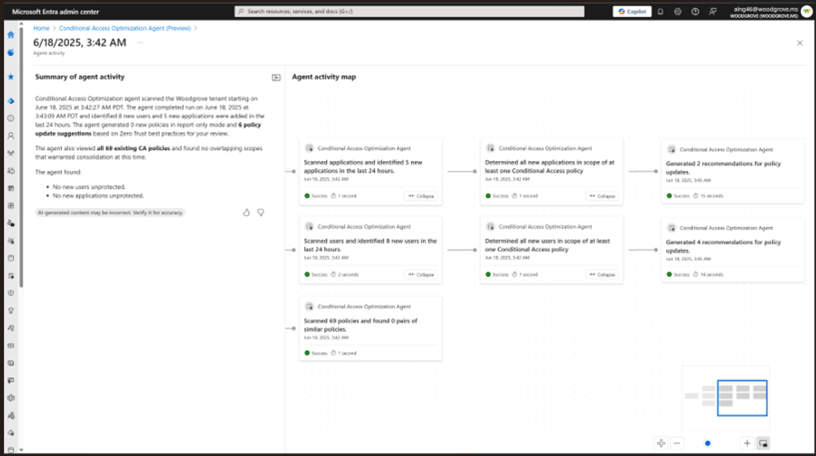

Entra ID

Le Conditional Access Optimization Agent est GA. Il effectue une analyse quotidiennement les règles d’accès conditionel ainsi que de leur utilisation et propose ainsi des améliorations

Security Copilot dans Entra est maintenant GA (General Availability), il permet la gestion d’Entra en langage naturel. Smarter identity security starts with AI

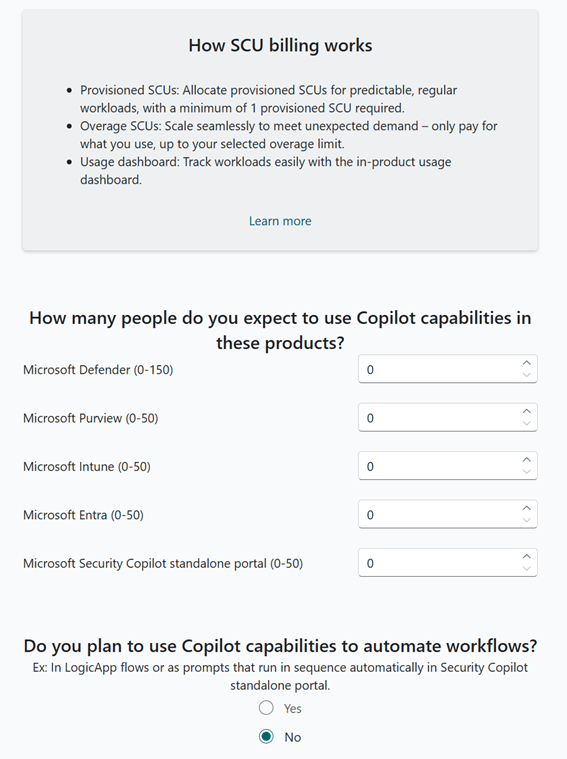

Capacity Calculator

Il peut aider à cibler le nombre de SCU nécessaires et est disponible dans Security Copilot standalone https://securitycopilot.microsoft.com/calculator

Plus d’informations : New tools for Security Copilot management and capacity planning

Defender for Identity

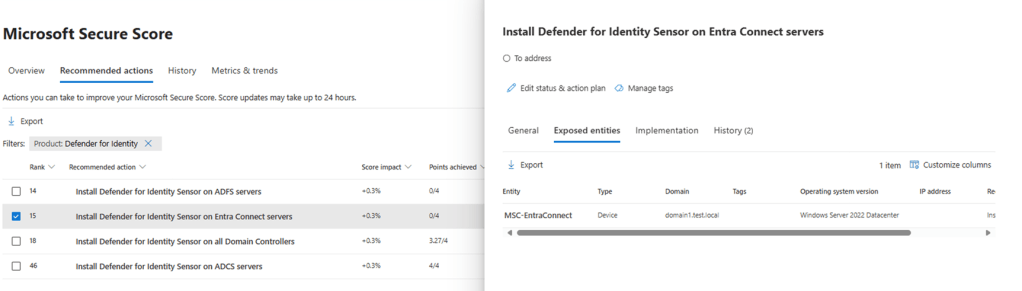

Security Assessements

3 nouveaux assessments sont disponibles pour :

• Unmonitored ADCS servers

• Unmonitored ADFS servers

• Unmonitored Microsoft Entra Connect servers

Divers

• Dans le widget ITDR deployment health on a maintenant le statut sur les serveurs ADCS, ADFS et Entra Connect

• Dans le Recommended Test Mode (mode utilisé pour les tests), une limite est maintenant à renseigner (maximum 60 jours)

Defender for Cloud

Nouveaux standards de conformité

Pour Azure, AWS, GCP :

• Digital Operational Resilience Act (DORA)

• European Union Artificial Intelligence Act (EU AI Act)

• Korean Information Security Management System for Public Cloud (k-ISMS-P)

Pour Azure uniquement :

•Center for Internet Security (CIS) Microsoft Azure Foundations Benchmark v3.0

Plus d’informations : Regulatory compliance in Defender for Cloud

Containers

Le Scan de vulnérabilité est disponible sur les images :

• Chainguard

• Wolfi

Laisser un commentaire