Nouveauté Licensing

Une fois des pas coutume, une nouveauté très intéressante côté licensing. Nous avons maintenant la possibilité d’ajouter M365 E5 Security en add-on à M365 Business Premium ce qui va amener :

• Entra ID P2 (vs P1)

• Defender for Endpoint P2 (vs Defender for Business dans M365 Business Premium)

• Defender for Identity

• Defender for Office 365 P2 (vs P1)

• Defender for Cloud Apps

Attention pas de mix Defender for Business et Defender for Endpoint P2 (si tout n’est pas couvert en P2 c’est Business)

Plus d’informations : Microsoft 365 E5 Security is now available as an add-on to Microsoft 365 Business Premium

Nouveautés Entra

Guide de migration (MFA/SSPR)

Un guide complet pour basculer de l’ancienne version ou l’on avait MFA d’un côté et SSPR de l’autre vers la version unifiée est disponible. La deadline de migration est fixée à septembre 2025.

How to migrate to the Authentication methods policy – Microsoft Entra ID

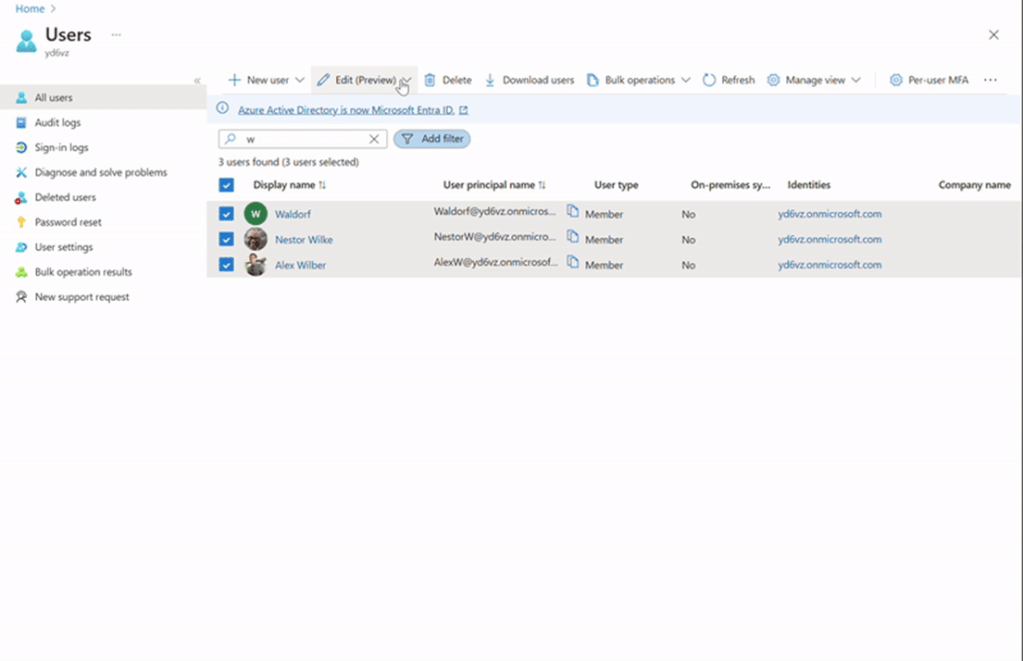

Sélection multiple

On peut désormais sélectionner jusqu’à 60 utilisateurs pour mise à jour.

Attributs :

City

Company name

Country or region

Department

Employee hire date

Employee type

Job title

Office location

State or province

Street address

Usage location Zip or postal code

How to manage user profile information in the Microsoft Entra admin center

Authentification via QR Code (public preview)

Nécessite P1, F1 ou F3 et la cible sont les frontline workers, pour les autres on garde l’authentication “phishing resistant”.On peut utiliser un code pin de 8 à 20 chiffres.

QR code authentication method in Microsoft Entra ID (preview)

En authentification web on a :

En authentification mobile :

External Auth method (public preview)

• External Auth Method -> utiliser une MFA externe (anciennement les custom controls)

• System Preferred MFA -> proposer la MFA la plus sécurisée (la liste est dynamique et peut évoluer : liste)

On a maintenant la possibilité d’utiliser External Auth Method avec le System Preferred MFA

Custom SAML/WS-Fed External Identity Provider (public preview)

Nous avons maintenant la possibilité de fédération “manuelle” avec un IdP

• Domain based : je suis renvoyé vers l’IdP externe en fonction de mon @mail

• En plus des intégrés : Identity providers for external tenants – Microsoft Entra External ID

Permissions granulaires pour lifecycle workflows

Ajout de permissions dans Microsoft Graph pour la gestion lecture / écriture des lifecycle workflows :

• LifecycleWorkflows-Workflow.ReadBasic.All

• LifecycleWorkflows-Workflow.Read.All

• LifecycleWorkflows-Workflow.ReadWrite.All

• LifecycleWorkflows-Workflow.Activate

• LifecycleWorkflows-Reports.Read.All

• LifecycleWorkflows-CustomExt.Read.All

• LifecycleWorkflows-CustomExt.ReadWrite.All

Microsoft Graph permissions reference

Block Device Code Flow

Nouvelle stratégie d’accès conditionnel dans les “Microsoft-managed policies” (elle existait déjà en stratégie “Authentication flows”)

• Mise en place à partir de février 2025 en mode report-only

• Pour ceux qui n’ont pas utilisé de device code depuis 25 jours

• Une fois en place, 45 jours avant de basculer en mode On

• Objectif -> limiter l’impact de ce type de campagne : Storm-2372 conducts device code phishing campaign

New Microsoft-managed policies to raise your identity security posture

Nouvelles détections

• Suspicious multiple TAP creation for the same user account

• Suspicious alternative phone number addition

Nouveautés Unified Security Operations Platform

• En public preview, des @IP peuvent être exclues de la réponse automatique dans le cadre d’Attack Disruption

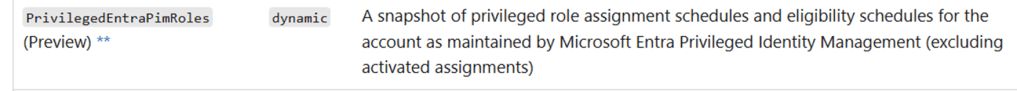

• En public preview, une nouvelle colonne PrivilegedEntraPimRoles est disponible dans la table IdentityInfo

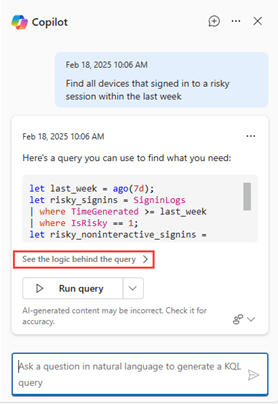

• Nouvelle option See the logic behind the query dans Security Copilot intégré pour comprendre comment Security Copilot est arrivé à la requête

• La limite de MTO est passée à 100 tenants

• Sentinel Only : les clients n’ayant pas de licences E5 peuvent utiliser le portail Defender XDR pour Sentinel seul

Nouveautés Microsoft Sentinel

TI Ingestion rules (public preview)

Déjà évoqué dans les news de janvier

• Possibilité de modifier ou supprimer des indicateurs avant qu’ils ne soient ingérés dans Sentinel

• Nouveau blog avec les cas d’usage : Introducing Threat Intelligence Ingestion Rules

Intégration de Fluent Bit avec Microsoft Sentinel

Pour ceux qui utilisent Fluent Bit pour la collecte de log, il y a maintenant un billet sur la configuration de l’intégration avec Microsoft Sentinel : Integrating Fluent Bit with Microsoft Sentinel

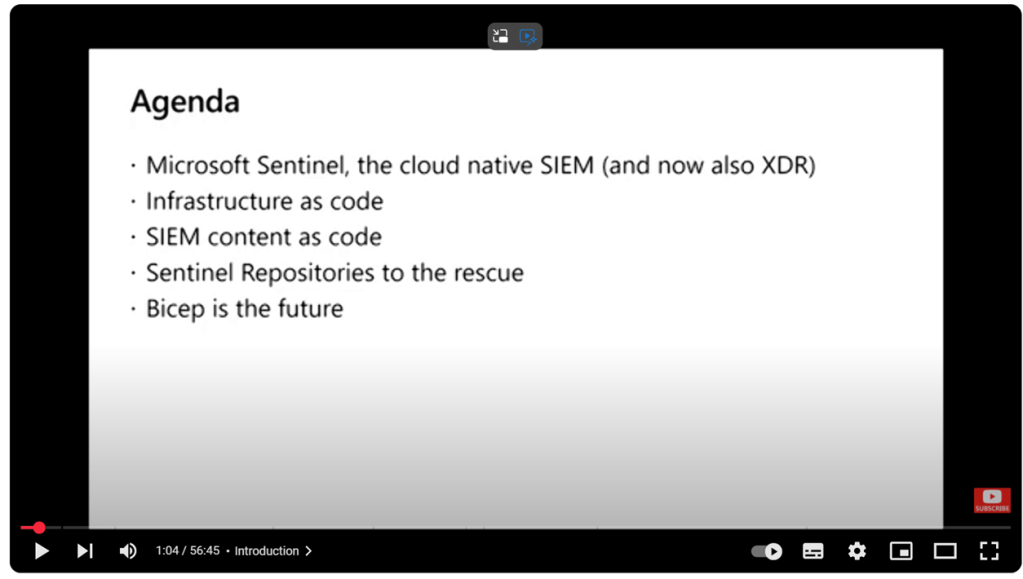

Webcast

Microsoft Sentinel Repositories: Manage Your SIEM Content Like a Pro : https://www.youtube.com/watch?v=ffOg0mMgNLI

Nouveautés Security Copilot

Azure Lighthouse (public preview)

Foretement attendu depuis longtemps par les MSSP, nous avons maintenant le support d’Azure Lighthouse dans Security Copilot

• Uniquement dans le portail standalone de Security Copilot

• Uniquement pour le plugin Microsoft Sentinel

Nous avons aussi la possibilité de facturer les SCUs (compute units) au MSSP directement.

Azure Lighthouse support for MSSP use of Security Copilot Sentinel scenarios in Public Preview

Nouveautés Defender for Endpoint

Aggregated reporting en GA

• Disponible pour MDE P2

• Configuration des Advanced Settings

• Mise en place après 7 jours

• Supporté avec :

• Toutes les propriétés d’événement essentielles utiles aux activités d’investigation et de chasse aux menaces sont collectées en permanence. Pour ce faire, il prolonge les intervalles de rapport d’une heure, ce qui limite la taille de collecte

Aggregated reporting in Microsoft Defender for Endpoint

Documentation / Blog

• Guidance for penetration testing and breach-and-attack-simulation scenarios with Microsoft Defender for Endpoint (plutôt la partie antivirus): ici

• Use Microsoft Defender for Endpoint Security Settings Management to manage Microsoft Defender Antivirus : ici

• Block malicious command lines with Microsoft Defender for Endpoint : ici

Nouveautés Defender for Identity

Identities Guided Tour

Nouvel ajout dans la liste des présentations

guidées disponibles :

Module PowerShell 1.0.0.3

• Correction de bugs

• Get / Set / Test sur la corbeille Active Directory

• Get / Set / Test sur la configuration proxy du nouveau sensor

• La valeur de registre pour l’audit ADCS a maintenant le bon type

• Evolutions dans New-MDIConfigurationReport

Identity Profile

• Attack Path dans Identity Profile -> nouvel onglet avec chemin d’attaque qui mène à une identité sensible ou qui passe par une identité sensible

• Plus d’informations sur le User Timeline

• Capacités de filtrage dans l’onglet Devices sous Observed

Recommandation pour LAPS

• “Protect and manage local admin passwords with Microsoft LAPS”

• Mise à jour de la recommandation pour la dernière version de Windows LAPS

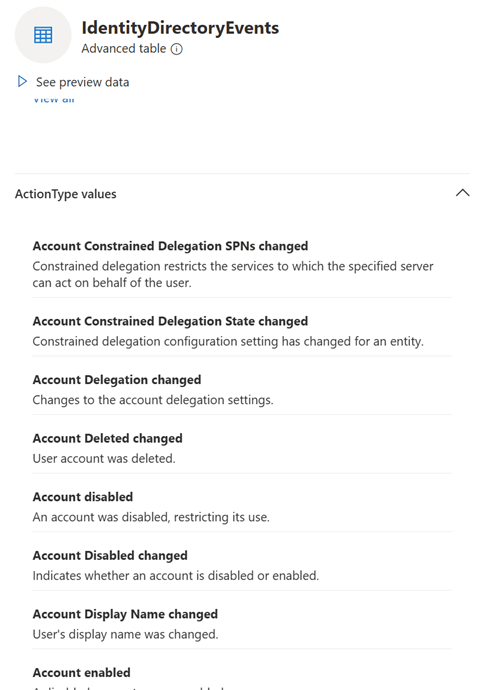

Mise à jour de IdentityDirectoryEvents

Les évènements suivants ont été ajoutés / mis à jour sous ActionType :

• User Account control flag has been changed

• Security group creation in Active directory

• Failed attempt to change an account password

• Successful account password change Account primary group ID has been changed

Nouveautés Defender for Cloud

Affichage du nom pour les instances EC2

Si l’instance AWS EC2 dispose d’un nom (tag) c’est lui qui est maintenant affiché en lieu et place du GUID

• Resource Name = Tag si présent sinon “Instance ID”

• Instance ID toujours présent dans le champ Resource ID

Scanning Malware dans Defender for storage

Attendu depuis longtemps, il est maintenant en GA

• A l’upload / à la demande

• Possibilité de scan via le portail ou API Rest

• Tableau de bord de coût sur Github: Estimation de coût

• Supporte les blobs jusqu’à 50Go (vs 2Go auparavant)

• Possibilité de limiter les scans par mois

Microsoft Defender for Storage on-demand malware scanning

Agentless Vulnerablity assessment pour AKS (public preview)

Il est disponible dans le plan CSPM (Cloud Security Posture Management) et est agnostique au niveau du registry AKS.

Tableau de bord Data and AI Security (public preview)

Dans la lignée du tableau de bord Defender XDR, sa Granularité = abonnement Azure et le plan CSPM est nécessaire pour un accès complet.

Data and AI security dashboard (Preview)

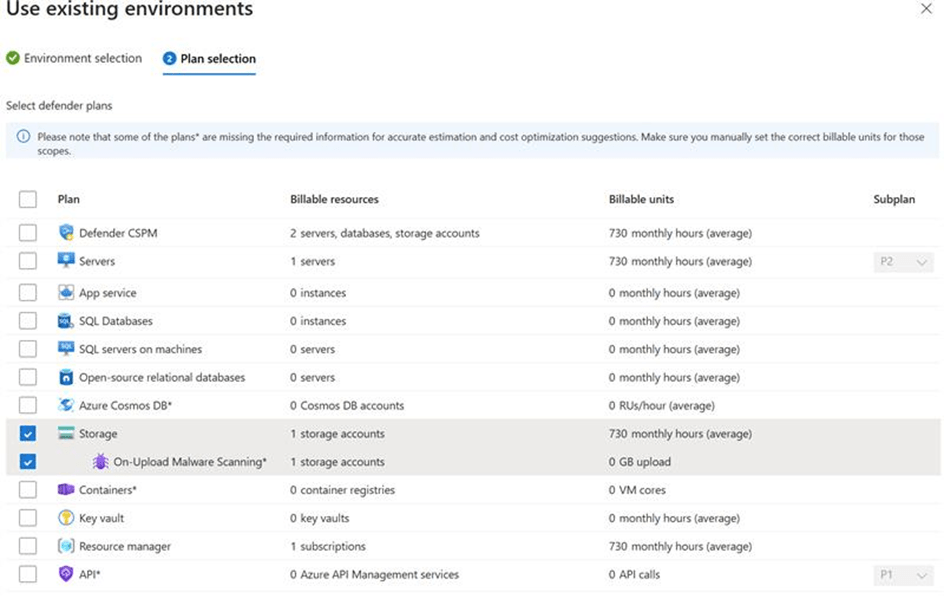

Cost Calculator (public preview)

• Sélection des plans / instances

• Multicloud (on choisit son environnement)

Export CSV possible

31 nouveaux standards

Defender for Cloud in the Field

Toujours le même principe, interview d’un chef produit Defender for Cloud par Yuri Diogenes sur une fonctionnalité particulière sous un format court avec démo. Deux nouvelles sessions on été enregistrées :

• Integrate Defender for Cloud CLI with CI/CD pipelines : Ici

• Code reachable analysis : ici

Laisser un commentaire