General Availability – Insider Risk condition in Conditional Access

Licence requise : P2

On récupère ici les signaux de niveau de risque utilisateur de Microsoft Purview’s Adaptive Protection pour déclencher des actions d’accès conditionnel (Blocage, Revue des conditions d’utilisation,…)

Cas d’usage : Purview détecte une activité inhabituelle d’un utilisateur et élève son niveau de risque. L’accès conditionnel, en fonction de la stratégie configurée, bloque l’utilisateur.

Block access for users with elevated insider risk – Microsoft Entra ID

General Availability – Attacker in the Middle detection alert in Identity Protection

Licence requise : P2

Il s’agit d’une détection offline. Cette détection est déclenchée lorsqu’une session d’authentification est liée à un reverse proxy malveillant (interception de crédentités, tokens…). Le risque associé à l’utilisateur passe alors en high.

Attacker in the Middle

General Availability – Active Directory Federation Services (AD FS) Application Migration Wizard

Licence requise : P1

Cet outil permet de faciliter la migration des applications dépendantes à ADFS vers Microsoft Entra ID. Elle permet d’abord l’analyse des usages afin de connaitre l’impact, puis d’identifier la faisabilité et les éventuels blockers dûs à la migration et enfin pour certaines applications d’effectuer la migration rapidement (one clic).

Use AD FS application migration to move AD FS apps to Microsoft Entra ID

General Availability – New SAML applications can’t receive tokens through OAuth2/OIDC protocols

A partir de fin septembre 2024, et afin d’améliorer la sécurité des applications dans Microsoft Entra ID, les nouvelles applications SAML ne pourront plus recevoir de jetons JWT. Cette modification affectera uniquement les applications SAML qui tentent de créer une nouvelle dépendance sur des protocoles basés sur JWT.

New SAML applications can’t receive tokens through OAuth2/OIDC protocolss-cant-receive-tokens-through-oauth2oidc-protocols

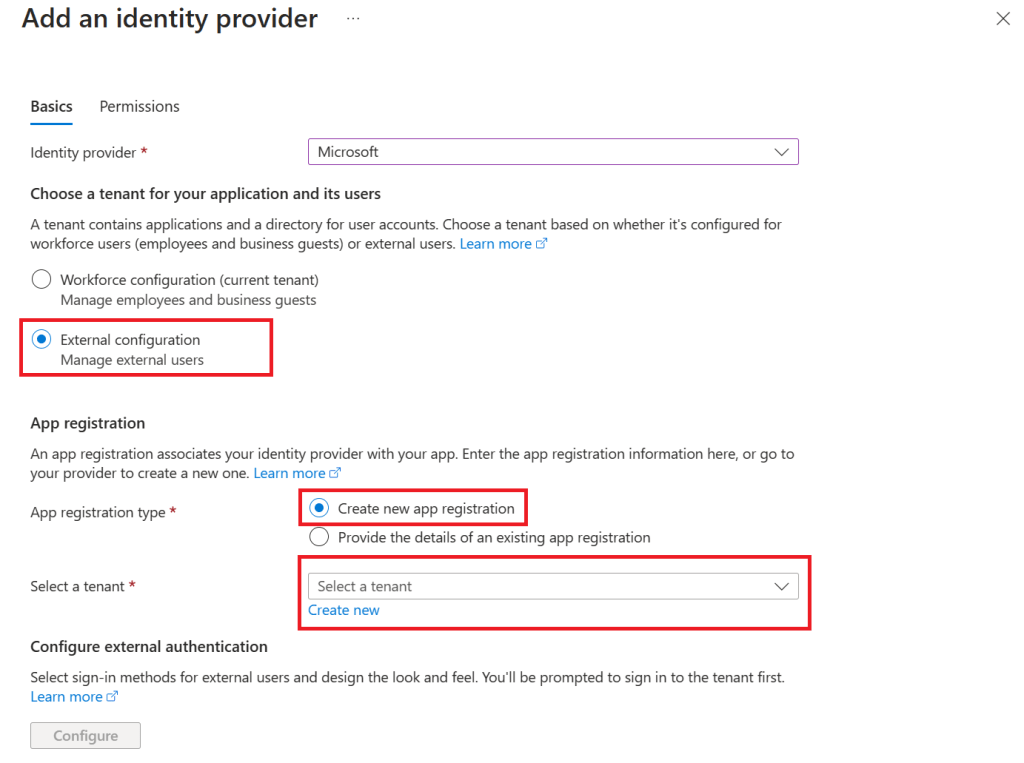

General Availability – Easy authentication with Azure App Service and Microsoft Entra External ID

Lors de l’utilisation de Microsoft Entra External ID comme fournisseur d’identité pour l’authentification intégrée d’Azure App Service, vous pouvez effectuer la configuration initiale directement à partir de la configuration de l’authentification App Service sans passer par le tenant Entra ID.

Add app authentication to your web app running on Azure App Service

Laisser un commentaire