Cet événement a eu lieu en ligne le 13 mars pour une durée d’1H30 et c’était l’occasion pour Vasu Jakkal (Corporate Vice President Microsoft Security Business) de faire quelques annonces importantes. Le programme était le suivant :

et le replay est disponible : https://mssecure.event.microsoft.com/home

A noter qu’un événement en français Microsoft Secure France aura lieu le 25 avril au matin.

Inscriptions ici : https://aka.ms/MSSecureFranceOnline

Copilot for Security : Annonce

L’annonce principale de disponibilité générale le 1er avril (GA = general availability) : Annonce et Blog

Une nouvelle étude économique est disponible (19 pages) : ici

La disponibilité en Pay-as-you-go le 1er avril ce qui devrait pouvoir ouvrir au plus grand nombre ($4 per SCU per hour).

Une centaine de partenaires ont pu participer à la private preview avec, à la fois des MSSP et des éditeurs. En France, on peut noter Avanade, EY, PWC, DXC, Capgemini, OCD.

Des Innovations seront disponibles dès la sortie, telles que les Custom Promptbooks (des playbooks en langage naturel pour Copilot for Security), l’intégration avec les bases de connaissance de l’entreprise (en public preview), le support multilangues (8 langues dont FR pour les requêtes et 25 dont FR pour l’interface), des Intégrations tierce partie, l’intégration avec MDEASM (Defender External Attack Surface Management), l’intégration des logs d’audit et de diagnostique Entra ID, les rapports d’usage (utilisation qui est faite de Copilot for Security).

J’ai aussi noté le mot de l’invité externe :

Copilot for Security : Etude économique

« Randomized Controlled Trial for Copilot for Security Whitepaper”

Une étude de 19 pages sur les gains en rapidité et en qualité pour les analystes SOC. Deux environnements identiques avec et sans Microsoft Copilot for Security ont été utilisés. Quatre tâches (résumé d’incident, analyse de script, réponse guidée, rapport d’incident) et deux scenarii classiques d’attaque avec ransomware multi étapes et BEC (Business Email Compromise) ont été testés sur deux occurrences avec deux populations différentes (experts en sécurité et novices)

L’étude sur plusieurs mois, avec 147 experts et 149 novices avance quelques chiffres intéressants et notamment ceux qui sont mis en avant dans toutes les présentations Copilot for Security.

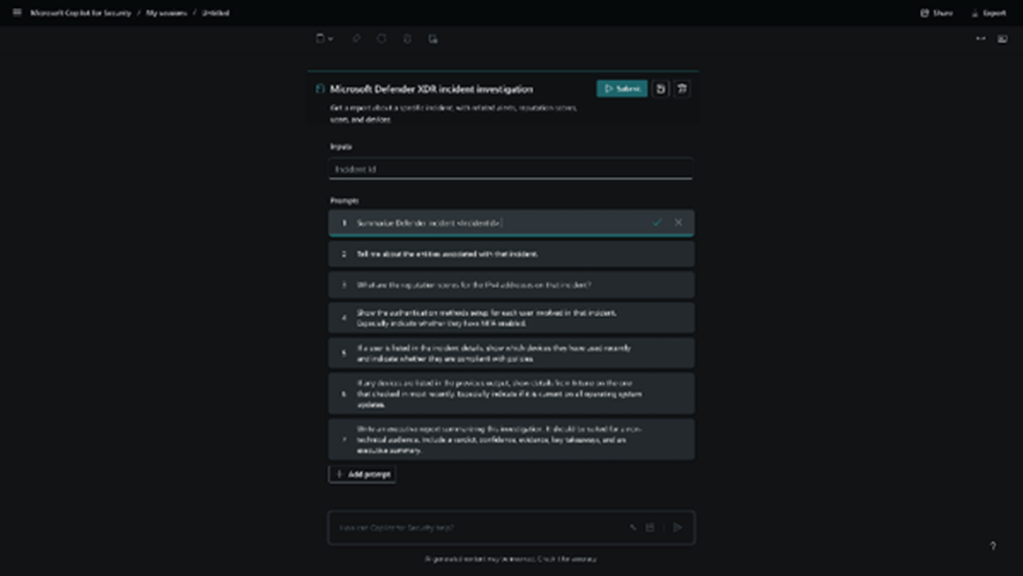

Copilot for Security : Custom Promptbooks

Les Prebuilt promptbooks étaient déjà disponibles : doc . Les custom vont permettre de se créer des bibliothèques personnalisées (succession de prompts). La démo démarre à partir de la 41eme minute de l’événement

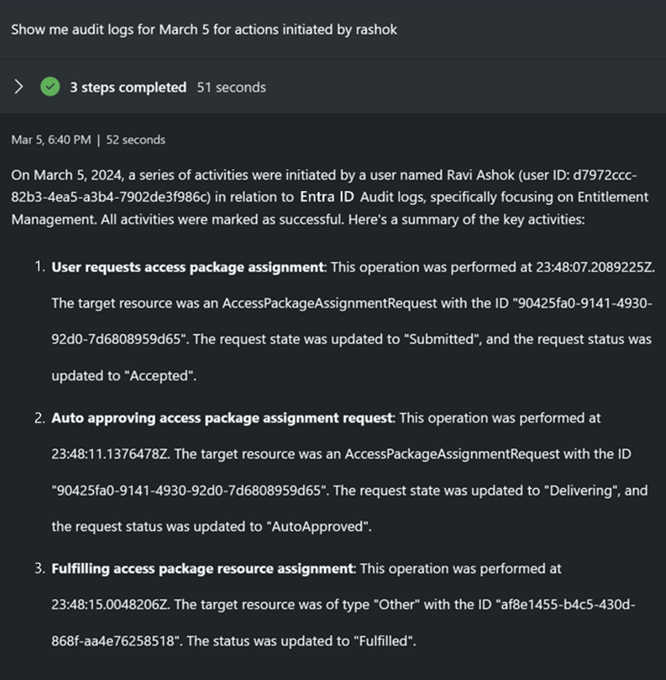

Copilot for Security : Microsoft Entra

Avec la version standalone de Copilot for Security permet l’intégration de User Details, Group Details, Sign-in Logs, Audit Logs, Diagnostic Logs. User Risk Investigation

Les informations du billet : Microsoft Entra adds identity skills to Copilot for Security

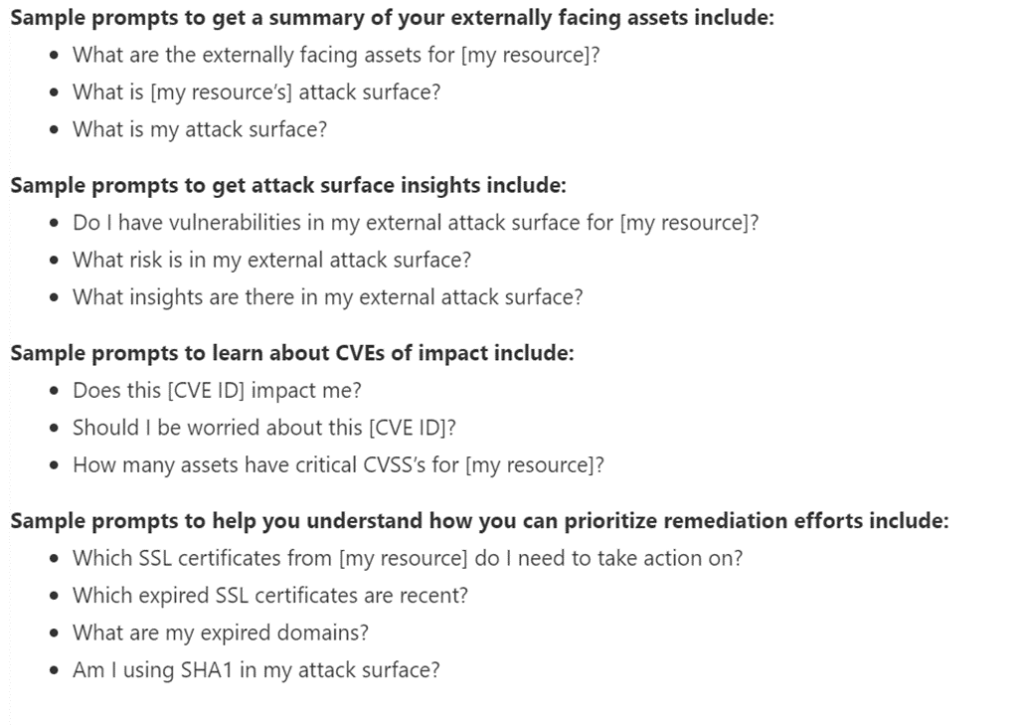

Copilot for Security : Defender EASM

Intégration avec Copilot for Security (add skill) pour External Attack Surface Management avec ci-dessous des exemples d’utilisation :

Le billet est ici : Get visibility into your curated external assets with enhanced generative AI capabilities

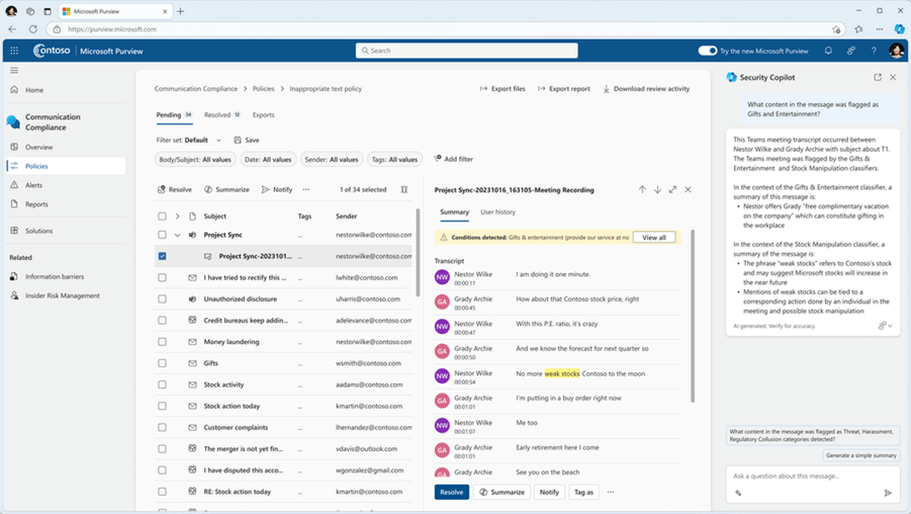

Copilot for Security : Microsoft Purview

L’intégration de Purview (sécurité des données) permet de contextualiser avec les informations concernant les données. Nous avons donc Copilot for Security dans le portail compliance.microsoft.com. C’est en public preview le 1er avril avec :

• Summarize Alerts (DLP, Insider Risk Management)

• Résumé contextuel de documents dans le module eDiscovery

• Résumé contextuel des communications dans le module Communication Compliance

Le billet est ici : Protect at the speed and scale of AI with Copilot for Security in Microsoft Purview

Microsoft Security Exposure Management

Nous avons ainsi l’évolution et l’unification des outils d’analyse de vulnérabilité dans un seul portail (un peu comme XDR), le portail Security. On parle de CTEM (Continuous Threat Exposure Management lien du Gartner)

On retrouve les informations à partir de 1h16 dans l’événement et aussi sur le billet Introducing Microsoft Security Exposure Management

Defender for CSPM : évolutions

On parle ici du module Cloud Security Posture Management de Defender for Cloud

• Risk prioritization en disponibilité générale (GA)

• Découverte automatique des ressources critiques (exemple contrôleurs de domaine) basé sur les informations transmises par Microsoft Security Exposure Management

• Découverte des secrets dans les templates de déploiement ARM (Azure) ou CloudFormation (AWS)

• Gestion de la posture de sécurité pour les containers (AWS et GCP) en mode agentless

• Ajout de 20 normes réglementaires supplémentaires pour AWS et GCP

• Les scripts pour remédier de manière automatique sont maintenant disponibles pour AWS et GCP CLI

Toutes les précisions sont disponibles dans le billet Defender CSPM enhances multicloud risk prioritization, remediation, and compliance

Microsoft Defender Threat Intelligence (MDTI)

Intégration avec Copilot for Security et disponibilité via le portail Security et le global search

Retrait du portail standalone le 30 juin 2024

Webinar le 11 avril : Using MDTI in Copilot for Security

Nouveaux skills et workbooks

Amélioration des Vulnerability Profiles

350+ Intel Profiles (threat actors)

Adaptive Protection disponible avec l’accès conditionnel

On peut maintenant gérer les risques internes (Insider Risk) en bloquant via l’accès conditionnel. Insider Risk Management remonte le risque et l’accès conditionnel l’utilise pour agir. Le billet est disponible : The dynamic duo for your data security – Adaptive Protection integration with Conditional Access

AI Hub (Discover)

L’AI Hub permet d’avoir la visibilité sur les données traitées dans les applications AI.

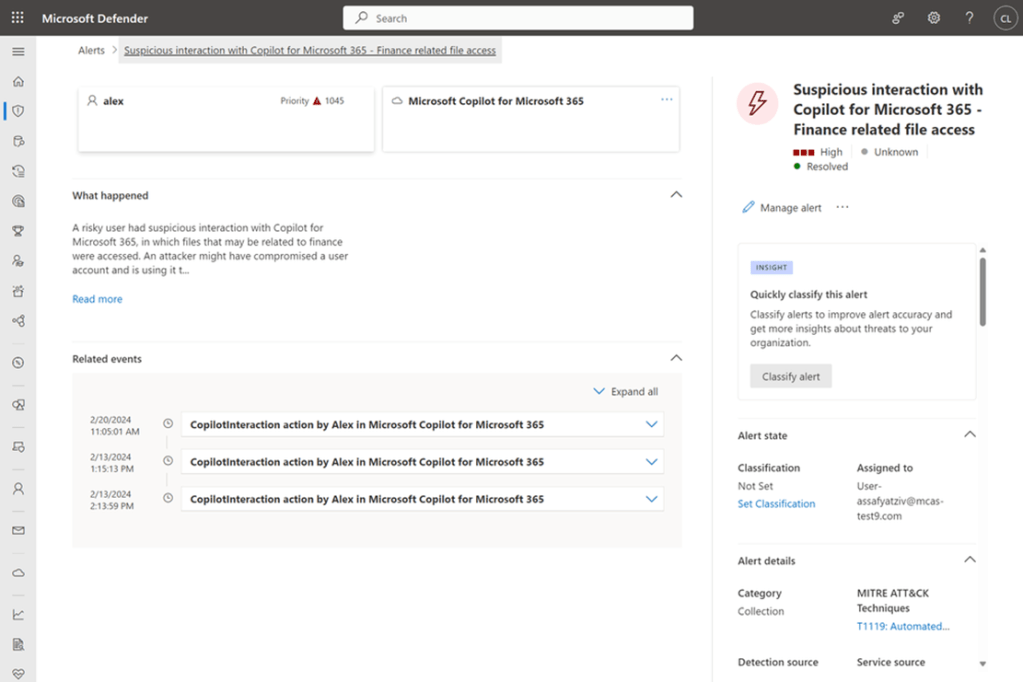

AI (Protect) Microsoft 365 Copilot

Utilisation des signaux Intune + XDR + Purview pour la protection des données et de l’utilisation qui en est faite via Microsoft 365 Copilot.

Plus d’information : Discover, protect, and govern AI usage with Microsoft Security

AI (Discover, Protect, Govern) 3rd party

La découverte des applications AI via Defender for Cloud Apps est maintenant possible et lorsque la découverte est effective, le “Sanctionned” est possible.

Plus d’information : Discover, protect, and govern AI usage with Microsoft Security

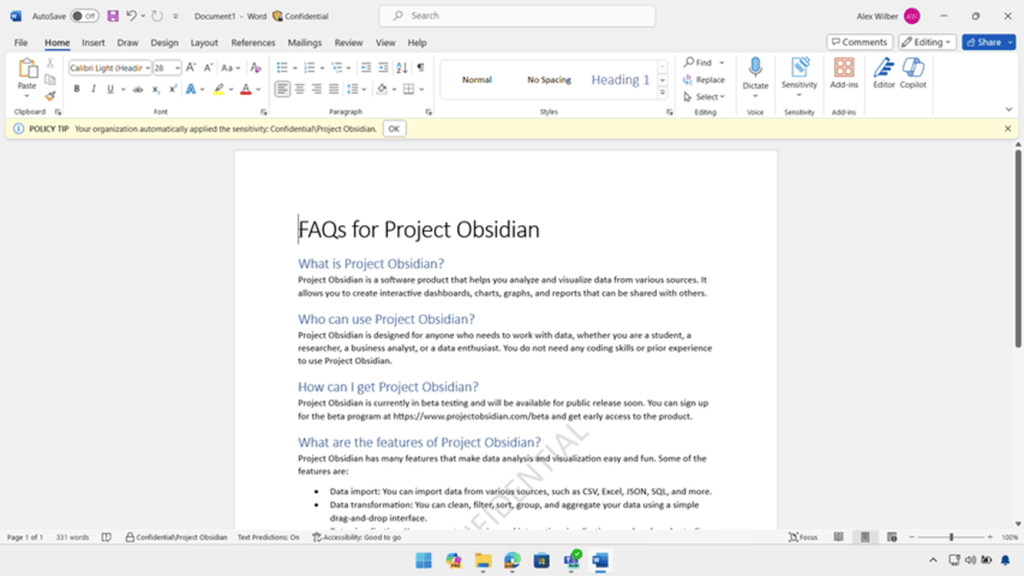

On peut aussi empêcher la fuite de données ou prévenir de comportements inappropriés en utilisant Purview, l’accès conditionnel et Defender for Cloud Apps.

Plus d’informations : Security for AI: How to Secure and govern AI usage

Laisser un commentaire